Ngày 14 tháng 5 năm 2021

Bảo mật cạnh IoT & thiết bị cạnh hạn chế

Đây là bài thứ hai trong loạt bài viết với Ikerlan

Trong khi đó, bạn sẽ không gặp khó khăn.

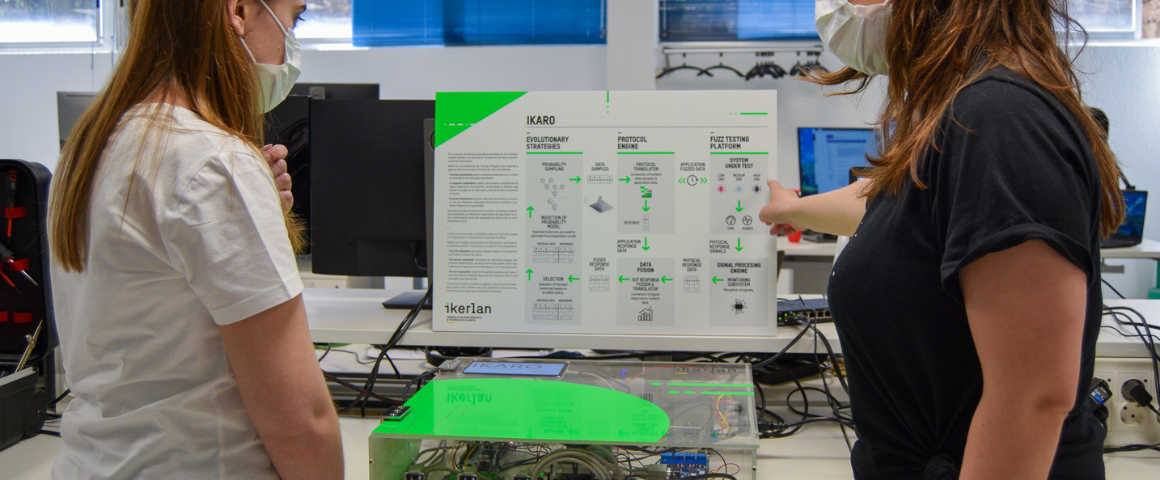

Ikerlan là một cơ quan nghiên cứu và chuyển giao công nghệ lớn hoạt động ở cả giao điểm của đám mây và cạnh, cũng như công nghiệp và khu vực công. Nó gặp phải những thách thức về bảo mật IoT và có sẵn một khuôn khổ, kiến thức chuyên môn và các phương pháp hay nhất để giảm thiểu rủi ro.

Cuộc tấn công ransomware gần đây vào Colonial Pipeline ở Hoa Kỳ nhấn mạnh sự cần thiết phải tập trung đổi mới và mạnh mẽ vào việc bảo vệ thích hợp các mạng doanh nghiệp và các thiết bị IoT đang ngày càng trở thành một phần không thể thiếu của các mạng này.

Nhóm an ninh mạng Ikerlan làm việc theo hai khía cạnh: ở một năng lực, họ xác thực phần cứng và phần mềm cho các thiết bị nhúng và họ xem xét việc bảo mật các nền tảng đám mây, IoT và các thiết bị điện toán biên và thậm chí cả giao diện máy của con người. Có sự hợp tác tuyệt vời giữa hai nhóm và chuyên môn của họ có giá trị to lớn đối với các đối tác công và tư của họ.

by Stephen Cawley

Đây là bài thứ hai trong loạt bài viết với Ikerlan

Trong khi đó, bạn sẽ không gặp khó khăn.

Ikerlan là một cơ quan nghiên cứu và chuyển giao công nghệ lớn hoạt động ở cả giao điểm của đám mây và cạnh, cũng như công nghiệp và khu vực công. Nó gặp phải những thách thức về bảo mật IoT và có sẵn một khuôn khổ, kiến thức chuyên môn và các phương pháp hay nhất để giảm thiểu rủi ro.

Cuộc tấn công ransomware gần đây vào Colonial Pipeline ở Hoa Kỳ nhấn mạnh sự cần thiết phải tập trung đổi mới và mạnh mẽ vào việc bảo vệ thích hợp các mạng doanh nghiệp và các thiết bị IoT đang ngày càng trở thành một phần không thể thiếu của các mạng này.

Nhóm an ninh mạng Ikerlan làm việc theo hai khía cạnh: ở một năng lực, họ xác thực phần cứng và phần mềm cho các thiết bị nhúng và họ xem xét việc bảo mật các nền tảng đám mây, IoT và các thiết bị điện toán biên và thậm chí cả giao diện máy của con người. Có sự hợp tác tuyệt vời giữa hai nhóm và chuyên môn của họ có giá trị to lớn đối với các đối tác công và tư của họ.

by Stephen Cawley

The Device Chronicle thảo luận về bảo mật biên IoT cho các thiết bị bị hạn chế với các chuyên gia an ninh mạng Marc Barcelo và Aintzane Mosteiro, và chuyên gia biên của Ikerlan Jacobo Fanjul.

Vectơ đe dọa(Threat vectors)

Bảo vệ chống lại các vectơ đe dọa bắt đầu bằng việc bảo vệ an ninh vật lý của thiết bị. Không cần phải nói rằng thiết bị cạnh thường có khả năng truy cập vật lý cao hơn nhiều so với máy chủ. Tính toàn vẹn của thiết bị phải được bảo vệ. Các cuộc tấn công DDOS có thể làm hao pin của thiết bị và có thể bị hạn chế năng lượng, cũng có thể có các cuộc tấn công vào phần mềm của thiết bị. Phần mềm độc quyền có lỗ hổng phải được vá liên tục.

Ngoài ra còn có mối đe dọa kết nối không dây phải được giải quyết. Theo quan điểm của Marc, giao tiếp phải luôn được mã hóa. Một vectơ đe dọa gần đây hơn là các cuộc tấn công kỹ thuật xã hội, những cuộc tấn công này đến từ các email lừa đảo và các kỹ thuật khác khai thác các lỗ hổng xã hội. Jacobo cho biết thêm rằng điều quan trọng nhất là phải nghĩ đến sự không đồng nhất của phần cứng và phần mềm sẽ được tìm thấy trong cơ sở hạ tầng IoT-Edge-Cloud điển hình. Jacobo nói “Thật khó để theo dõi các phần cứng và hệ điều hành khác nhau cùng tồn tại trên một hệ thống nhất định trong khi vẫn cung cấp hỗ trợ và bảo vệ liên tục”.

Trong ngành, Aintzane cho biết thêm, có một vấn đề khác. “Mặc dù các kênh liên lạc có thể an toàn, nhưng bản thân thông tin có thể dễ bị tấn công và nếu tin tặc truy cập vào cơ sở dữ liệu, chúng sẽ có thể truy cập vào tất cả các thông tin nhạy cảm như luồng hệ thống kiểm soát hoặc dữ liệu mà công ty đang sử dụng để đào tạo các mô hình học máy. ” Đây là một mối đe dọa nghiêm trọng và thường bị bỏ qua để bảo vệ chống lại.

Lời khuyên tốt nhất để bảo vệ thiết bị cạnh

Ở cấp độ edge hoặc IoT, khó có thể chạy cùng một mức độ bảo vệ mà bạn có thể thực hiện trên các ứng dụng và cơ sở hạ tầng đám mây. Điều này là do tính chất hạn chế của thiết bị. Marc đưa ra lời khuyên sau để bảo vệ thiết bị.

- Không sử dụng cấu hình mặc định và thông tin đăng nhập

- Không đặt thiết bị của bạn ở chế độ công khai nếu không thực sự cần thiết, hãy giữ chúng sau tường lửa với quy tắc càng ít thông tin thì càng khó bị tấn công

- Cung cấp một cơ chế để dễ dàng cập nhật phần mềm qua mạng, sẽ có những lỗ hổng trong các thiết bị

- Người quản lý dự án IoT cũng nên đảm bảo rằng các nhà sản xuất thiết bị đang cung cấp các bản vá lỗi kịp thời. Marc nói “Nhà sản xuất thiết bị ít nhất nên cập nhật phần mềm trong vòng đời của nó. Họ phải đảm bảo cập nhật định kỳ - trong phạm vi ít nhất 5 lần một năm đến một lần một tháng. ”

Sử dụng cơ chế phát hiện lỗ hổng bảo mật

Người dùng cũng có thể thiết lập cơ chế phát hiện lỗ hổng để giúp phát hiện và sau đó liên hệ với nhà sản xuất thiết bị để cung cấp bản vá. CVE là một nguồn tốt cho việc này. Tốt nhất là sử dụng phần mềm sẽ tự động hóa việc này dựa trên các quy tắc phù hợp với các thiết bị trong môi trường. Ikerlan sử dụng kết hợp Wazuh và OpenSCAP để thực hiện kiểm tra liên tục và mọi thứ được báo cáo với một ngăn báo cáo duy nhất. Sử dụng các kiểm tra này tiết kiệm cho kiểm tra thủ công trên phần mềm trên thiết bị.

Tầm quan trọng của cập nhật phần mềm OTA trong bảo mật IoT

Cập nhật phần mềm OTA và bảo mật IoT luôn song hành với nhau. Nhóm Ikerlan đồng ý rằng bạn cần một hệ thống rất mạnh mẽ cho OTA vì thiết bị có thể có kết nối một phần. Bạn cũng cần có khả năng cung cấp các bản cập nhật gia tăng trong kết nối hạn chế. Việc sử dụng một kênh an toàn để cập nhật, mọi thứ được ký và mã hóa là rất quan trọng. Hơn nữa trong 5G, IoT băng hẹp sẽ thấy tầm quan trọng của các bản cập nhật gia tăng phát triển trong giao tiếp giữa máy và máy và tập trung vào thông lượng thấp, nơi hầu hết thời gian các thiết bị ở chế độ ngủ. Có các thông số kỹ thuật dành riêng cho các thiết bị hạn chế như IoT băng thông hẹp và LTE M, và điều này tiếp tục trong công nghệ 5G.

Đừng tự mãn về bảo mật IoT của bạn

Các mối đe dọa an ninh mạng là có thật và các tổ chức phải chống lại việc trở nên tự mãn về chúng. Cuộc tấn công ransomware nổi tiếng vào Telefónica vào năm 2017 là một trường hợp điển hình. “Họ có một đội an ninh mạng hàng đầu. Họ vẫn bị tấn công và xuyên thủng. Điều này chứng tỏ rằng tất cả các tổ chức đều gặp rủi ro bất kể quy mô và mức độ phức tạp về bảo mật.

Cuối cùng, thông điệp là: đừng tự mãn, hãy đảm bảo rằng phần mềm được cập nhật liên tục và luôn có kế hoạch dự phòng. Suy nghĩ về cách bạn sẽ phản ứng với một cuộc tấn công. Bạn sẽ bảo vệ dữ liệu của tổ chức như thế nào. Hãy xem Tam giác tin cậy để có thêm hiểu biết về các phương pháp hay nhất về bảo mật thiết bị IoT.

Các bác sĩ cho biết thêm:

Chúng tôi mong Marc, Aintzane và Jacobo, và các đồng nghiệp của họ tại Ikerlan cũng như họ tiếp tục làm việc để bảo vệ các thiết bị biên khỏi các lỗ hổng và các cuộc tấn công xâm nhập.

Bạn đã sẵn sàng liên hệ với chúng tôi? Nhấn vào đây

Source :

Source :