2021년 5월 14일

IoT 에지 보안 및 제한된 에지 장치

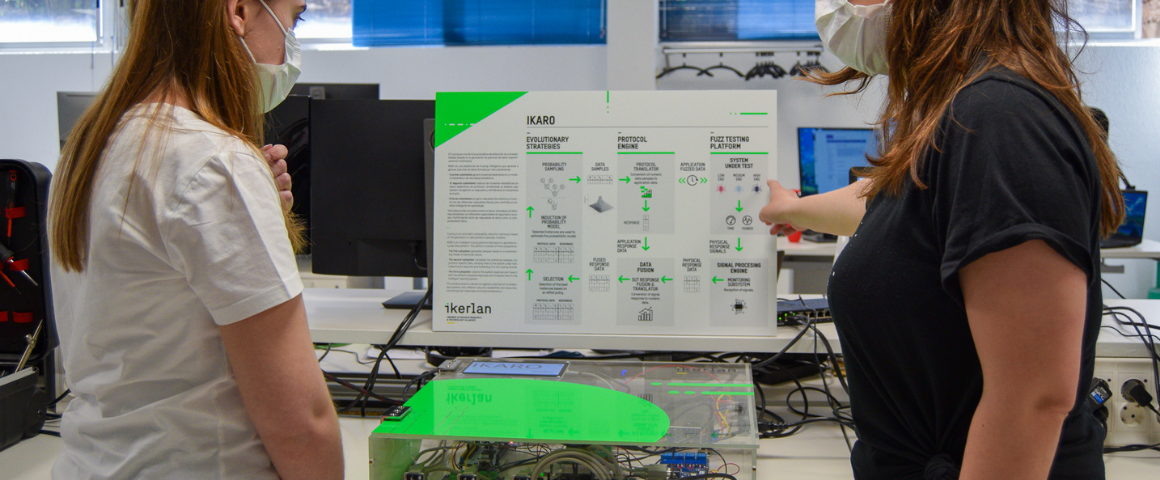

Ikerlan과의 시리즈 기사 중 두 번째입니다.

Ikerlan은 클라우드와 에지의 교차점, 산업 및 공공 부문에서 일하는 주요 연구 및 기술 이전 기관입니다. IoT 보안 문제에 직면하고 위험을 완화하기위한 프레임 워크, 전문 지식 및 모범 사례를 갖추고 있습니다.

최근 미국의 콜로니얼 파이프 라인에 대한 랜섬웨어 공격은 점점 더 중요 해지고있는 기업 네트워크 및 IoT 장치의 적절한 보호에 새롭게 집중해야 할 필요성을 강조합니다.

Ikerlan 사이버 보안 팀은 한 가지 역량으로 임베디드 장치 용 하드웨어 및 소프트웨어를 검증하고 클라우드 플랫폼, IoT 및 엣지 컴퓨팅 장치, 휴먼 머신 인터페이스까지 보호하는 두 가지 분야로 작업합니다. 두 팀 사이에는 큰 협력이 이루어지고 있으며 그들의 전문 지식은 공공 및 민간 파트너에게 엄청난 가치가 있습니다.

by Stephen Cawley

The Device Chronicle은 사이버 보안 전문가 Marc Barcelo, Aintzane Mosteiro, Ikerlan의 에지 전문가 Jacobo Fanjul과 함께 제한된 기기에 대한 IoT 에지 보안에 대해 논의합니다.

위협 벡터

위협 벡터(threat vectors)로부터 보호하는 것은 장치의 물리적 보안을 보호하는 것에서 시작됩니다. 에지 장치가 일반적으로 서버보다 물리적으로 훨씬 더 액세스 할 수 있다는 것은 말할 필요도 없습니다. 장치의 무결성을 보호해야합니다. DDOS 공격은 에너지가 제한 될 수있는 장치의 배터리를 소모 할 수 있으며 장치의 소프트웨어에 대한 공격도있을 수 있습니다. 취약성이있는 독점 소프트웨어는 지속적으로 패치해야합니다.

해결해야 할 무선 연결 위협도 있습니다. Marc의 의견으로는 커뮤니케이션은 항상 암호화되어야합니다. 보다 최근의 위협 벡터는 피싱 이메일과 사회적 취약성을 악용하는 기타 기술에서 비롯된 사회 공학 공격입니다. Jacobo는 일반적인 IoT-Edge-Cloud 인프라에서 찾을 수있는 하드웨어 및 소프트웨어의 이기종에 대해 생각하는 것이 가장 중요하다고 덧붙입니다. Jacobo는 "지속적인 지원과 보호를 제공하면서 주어진 시스템에서 공존하는 다양한 하드웨어 및 OS를 추적하기가 어렵습니다."라고 말합니다.

업계에서 Aintzane은 추가 된 문제가 있다고 덧붙입니다. “통신 채널은 안전 할 수 있지만 정보 자체는 취약 할 수 있으며 해커가 데이터베이스에 액세스하면 제어 시스템 흐름이나 회사가 교육에 사용하는 데이터와 같은 모든 민감한 정보에 액세스 할 수 있습니다. 기계 학습 모델.” 이것은 보호에 대한 심각하고 종종 간과되는 위협입니다.

에지 장치 보호를위한 최고의 조언

에지 또는 IoT 수준에서는 클라우드 애플리케이션 및 인프라에서 수행 할 수있는 것과 동일한 수준의 보호를 실행하기가 더 어렵습니다. 이는 장치의 제한된 특성 때문입니다. Marc는 장치 보호를 위해 다음과 같은 조언을 제공합니다.

- 기본 구성 및 자격 증명을 사용하지 마십시오.

- 꼭 필요하지 않은 경우 장치를 공개적으로 사용하지 마십시오. 규칙에 따라 방화벽 뒤에 보관하십시오. 정보가 적을수록 공격하기 어렵습니다.

- 무선으로 소프트웨어를 쉽게 업데이트 할 수있는 메커니즘을 제공하십시오. 장치에 취약점이있을 것입니다.

- IoT 프로젝트 관리자는 또한 장치 제조업체가 적시에 패치를 제공하고 있는지 확인해야합니다. Marc는“장치 제조업체는 최소한 소프트웨어를 평생 동안 업데이트해야합니다. 1 년에 최소 5 회에서 한 달에 1 회 범위 내에서 정기적 인 업데이트를 보장해야합니다. "

취약성 발견 메커니즘 사용

취약점 발견 메커니즘은 사용자가 탐지를 돕기 위해 설정 한 다음 장치 제조업체에 연락하여 패치를 제공 할 수도 있습니다. CVE는 이에 대한 좋은 소스입니다. 환경의 장치에 적합한 규칙에 따라이를 자동화하는 소프트웨어를 사용하는 것이 가장 좋습니다. Ikerlan은 Wazuh와 OpenSCAP를 함께 사용하여 지속적인 검사를 수행하고 모든 것이 단일보고 창으로보고됩니다. 이러한 검사를 사용하면 장치의 소프트웨어에 대한 수동 검사를 줄일 수 있습니다.

IoT 보안에서 OTA 소프트웨어 업데이트의 중요성

OTA 소프트웨어 업데이트와 IoT 보안은 함께 진행됩니다. Ikerlan 팀은 장치가 부분적으로 연결될 수 있으므로 OTA에 매우 강력한 시스템이 필요하다는 데 동의합니다. 또한 제한된 연결에서 증분 업데이트를 제공 할 수 있어야합니다. 업데이트를위한 보안 채널의 사용, 모든 서명 및 암호화가 매우 중요합니다. 또한 5G에서 협 대역 IoT는 기계 간 통신에서 증분 업데이트의 중요성이 커지고 장치가 대부분 절전 모드에있는 낮은 처리량에 초점을 맞출 것입니다. 협 대역 IoT 및 LTE M과 같은 제한된 장치에 대한 전용 사양이 있으며 이는 5G 기술에서 계속됩니다.

IoT 보안에 만족하지 마십시오

사이버 보안 위협은 현실적이며 조직은 이에 만족하지 않아야합니다. 2017 년 Telefónica에 대한 유명한 랜섬웨어 공격이 그 예입니다. “그들은 선도적 인 사이버 보안 팀이있었습니다. 그들은 여전히 공격을 받고 침해당했습니다. 이는 보안 정교성의 규모와 수준에 관계없이 모든 조직이 위험에 처해 있음을 보여줍니다.

결국 메시지는 만족하지 마십시오. 소프트웨어가 지속적으로 업데이트되고 항상 백업 계획이 있는지 확인하십시오. 공격에 어떻게 대응할지 생각해보십시오. 조직의 데이터를 어떻게 보호 하시겠습니까? IoT 장치 보안 모범 사례에 대한 더 많은 통찰력을 얻으려면 Triangle of Trust를 확인하십시오.

Marc, Aintzane, Jacobo 및 Ikerlan의 동료들이 취약성과 침입 공격으로부터 에지 장치를 보호하기 위해 계속 노력하기를 바랍니다.

궁굼한것이 있으신가요? 여기를 눌러 문의하세요.

Source :

Source :