2020年12月17日

IoT サイバーセキュリティと PKI には信頼の構築が必要

IoT サイバーセキュリティは難しく、その理由はエッジ デバイスを含む IoT プロジェクトに固有の複雑性にあります。可動部分と依存関係が多いほど、適切なセキュリティ体制を採用することが難しくなります。完全とは、製品に追加する機能がなくなったときではなく、削除できない機能がなくなったときであると言われています。セキュリティについても同じことが言えます。物事をシンプルに保つことができれば、より安全になります。

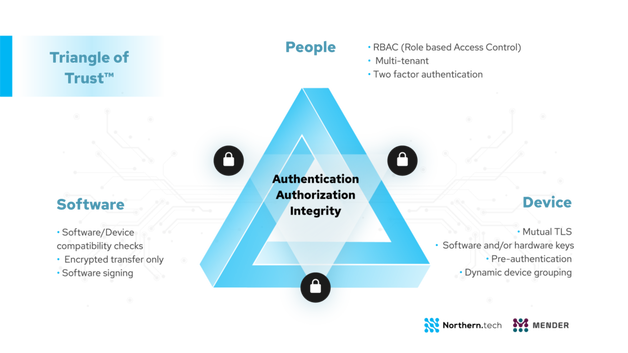

IoT サイバーセキュリティの中核には、誰がいつ、どこで、どのデバイスにどのような変更を加えることが許可されるかという問題に対する答えがあります。この質問に答えるために、IoT エコシステムの 3 つの主要な利害関係者 (人、デバイス、ソフトウェア) を調べることができます。これらの 3 つの利害関係者間の相互作用は、Triangle of Trust™ のフレームワークを構成します。正しく行えば、Triangle of Trust™ は、「適切な人々が適切なエッジ デバイスに適切な変更を加える」ことを確実にすることを目指しています。この三角形のレンズを通してセキュリティの姿勢を定義して構築することで、全体像が保証され、流行語の気を散らすことなく常にボールに注意を向けることができます。

by Thomas Ryd

Triangle of Trust

Triangle of Trust

Stadtwerke Leipzig GMBH の IT コンサルタントである Stefan Hartleib と IoT 開発者である Max Mueller は、The Device Chronicle に寄稿しています。 ライプツィヒ市の専門家が説明するように、OTA ソフトウェア アップデートを備えたエッジ デバイスは、自治体のエネルギー管理においてますます重要な役割を果たしています。

IoT サイバーセキュリティにおける認証

最初の課題は、俳優の信頼性を確保することです。人々が主張しているとおりの人物であること、またはエッジ デバイスとソフトウェアが報告されていることをどのように確認できますか?認証により信頼性が保証されます。人々は、単純なユーザー/パスワード、またはより高度な多要素認証方法で自分自身を認証できます。エッジ デバイスとソフトウェアは、MAC アドレスやソフトウェア バージョンなどの単純な一意の属性を介して、より高度な公開プライベート (ソフトウェア/ハードウェア) キーに対して認証を行います。正しく行われれば、認証により、信頼の三角形にあるすべてのアクターの信頼性を信頼できます。なりすましがシステムに侵入することはありません。

IoT サイバーセキュリティにおける認可

真正性の信頼が確立されたら、次のステップは、これらのアクターが実行できることに関するルールを作成して適用することです。ベスト プラクティスは、ゼロ トラスト モデルを採用することです。これは、デフォルトですべてが拒否されることを意味します。許可されるすべてのアクションは、適切な利害関係者によって明示的に表現され、承認される必要があります。承認は通常、役割に影響します。ロールは、引き続き人、ソフトウェア、およびデバイスに割り当てられます。開発者の役割と管理者の役割は、多くの組織における 2 つの典型的な役割です。これら 2 つの役割には、異なる権限が割り当てられます。たとえば、開発者の役割は、制限されたテスト環境で実行されているデバイスに影響を与えるソフトウェアに変更を加えることが許可される場合がありますが、管理者の役割には、実際の顧客にサービスを提供するフィールドで実稼働で実行されているデバイスにソフトウェアの変更を加えることが許可されています。正しく行われると、承認ルールにより、デバイスとソフトウェアに対して承認された変更のみが行われ、攻撃者がシステムに悪用可能な変更を加えることができなくなります。

IoT サイバーセキュリティと PKI の実践

上記で簡単に説明したように、Triangle of Trust™ を適切な認証と承認と組み合わせると、適切に安全な IoT エコシステムを設計できます。 次に、接続されたデバイスでファームウェアとソフトウェアを無線で更新する方法に照らして、このアプローチを見てみましょう。

人とバックエンドの安全を確保 リモート IoT デバイスを無線で更新するには、新しいソフトウェアを保存し、適切なデバイスに更新を実行するよう指示するバックエンド管理システムが必要です。 バックエンド システムは、ユーザーの信頼性を確保するために適切なログイン システムを提供する必要があります。

- 人による GUI アクセスのための多要素ログイン

- プログラム可能な API アクセス用の秘密鍵/公開鍵

次に、バックエンドは、アクションの適切な承認を確実にするために、ロールベースのアクセス制御を提供する必要があります。 推奨される開始点は次のとおりです。

- 管理者 – エッジ デバイスへのソフトウェア アップデートの展開を含むすべてへのフル アクセス

- CI – 継続的インテグレーション システムを対象としています。 バックエンド システムでのみソフトウェアをアップロードおよび削除できます。

- 読み取り専用 – ユーザーは、サポートに必要な接続済みデバイスと展開のステータスを表示できますが、変更はできません。

セキュアなOTAソフトウェアアップデート

発信元 (開発者) から最終的な宛先 (顧客デバイス) までのソフトウェアの整合性を確保するために、私たちはバックエンドに依存しています。承認されたユーザーのみが、接続されたデバイスに新しいソフトウェアをアップロードして展開することを許可する必要があります。転送中のソフトウェアが改ざんされないようにするために、OTA ソフトウェア更新メカニズムは次のことを保証する必要があります。

- バックエンドから接続されたデバイスへのソフトウェアの暗号化された転送

- 信頼性と整合性を確保するためのソフトウェアの署名

- 新しいソフトウェアが確実に機能するようにするための、ソフトウェアとターゲットエッジデバイス間の互換性

- 破損を避けるためのさまざまなソフトウェアの整合性チェック。

PKI 内でデバイスを保護する

明らかに、バックエンドの IP アドレスとその他の内部設定を知っているだけで、デバイスを取得してバックエンドに接続できるようにすることは誰にも望まれません。正しいデバイスのみがバックエンドへのアクセスを許可されるようにするには、適切なデバイス オンボーディング (プロビジョニング) システムが必要です。小規模で、デバイスに視覚的に接触する施設内では、新しいデバイスを手動で (人間が) 受け入れるだけで十分な場合があります。大規模な場合、またはデバイスが見えない場合は、他の対策が適用されます。デバイスのプロビジョニングと継続的な信頼性を確保し、保証する方法は、

- 秘密鍵/公開鍵 / PKI インフラストラクチャ

- ソフトウェアに保存されたキー (良い)、またはハードウェアに保存されたキー (最良)

- 一方向のハンドシェイク (良い)、または双方向のハンドシェイク (最良、例えば相互 TLS)

- 最初から最後まで完全性を確保するためのセキュア ブート。

PKI 内での安全な OTA ソフトウェア更新

それでおしまい。セキュアなソフトウェアとデバイスを組み合わせたセキュアなバックエンド システムは、接続されたデバイスのセキュアな OTA ソフトウェア更新プロセスの一部を構成します。システムをさらに安全にするために、さらに多くのことを記述してシステムに設計することができます。巨大な産業があなたを助ける準備ができています。しかし、これらの簡単な手順に従うことで、あなたの IoT デバイスは、世界中に展開されているすべての IoT デバイスの 99.999% よりも安全になる可能性があります。

この事実の非常に有益な意味は、悪用される可能性が減少することです。ハッカーは常に最も抵抗の少ない方法を探しますが、セキュリティで保護されたデバイスに侵入しようとするのに、他にも多くの安全でないデバイスが存在するのに、なぜ時間を費やすのでしょうか?回答: しません。ベスト プラクティスでは、IoT サイバーセキュリティをレイヤーで構築して、深みを得ることが推奨されています。 Triangle of Trust™ は基本的な深さの概要を示しており、これらを採用することで、間違った理由でニュースの見出しを飾る可能性を最小限に抑えることができます。

IoT サイバーセキュリティのバグ

このブログ投稿では、IoT システムを保護する簡単でスマートな方法として Triangle of Trust™ の概念を中心にゼロトラスト モデルを採用することを主張しています。これらのガイドラインは、運用の観点から IoT システムを保護します。これを念頭に置くと、適切な人だけが適切なデバイスに適切な変更を行うことがわかり、夜もぐっすり眠ることができます。何か問題が発生した場合、問題を追跡して改善するのは簡単です。

ただし、IoT デバイスのセキュリティに関するもう 1 つの非常に重要な側面は、攻撃者によって悪用される可能性のあるバグに関連しています。これを防ぐには、厳密な共通脆弱性識別子 (CVE) のパッチ適用体制が必要です。さらに、単純なものから AI ベースの超大物脅威検出システムに至るまで、バグを検出するための適切な侵入システムを持つことは非常に貴重です。最後に、最悪の事態が発生した場合、回復と復元のためにログ記録と監視が必要になります。これらの側面に最適にアプローチする方法については、別の完全なブログ投稿に値します。

MacGregor が海運および海運業界における OTA ソフトウェア更新と IoT サイバーセキュリティにどのように取り組んでいるかをご覧ください。

Are you ready to talk to us? Click お問い合わせ

Source :

Source :